所谓人在江湖飘,哪有不挨刀,邮箱伪造&退信攻击者利用邮件SMTP协议本身不验证发信人身份的机制,用被攻击方的邮箱名义发送海量垃圾邮件,被攻击方因而收到大量退信或自动回复邮件。总之,是一种比较下三滥的、以影响被攻击方处理邮件效率或占满邮箱容量为目的的骚扰/攻击方式。

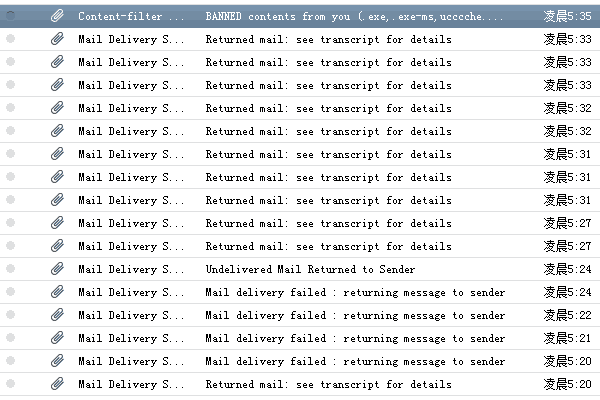

这两天公司某个对外的邮件群组开始收到海量退信/自动回复邮件,平均1-2分钟一封,Foxmail不断刷出来这些垃圾邮件的样子还是挺吓人的。

看了几封退信详情,排除了邮箱被盗的情况(邮件群组本身也不存在被盗可能)后,基本确认是邮箱被伪造用于退信攻击了。有点困惑:我们企业邮箱不是做了SPF和DMARC配置了吗?为什么还会被伪造利用?

于是查阅了些相关资料,记录和应对措施如下:

- 电子邮件比较古老,其传输协议(SMTP)本身是没有身份验证机制的,也就是说,发信人不管是谁,都可以声称自己是任何一个邮箱地址。

- 由于SMTP协议的简陋机制,邮件欺诈(Email Spoofing)如影随形。简单讲就是冒用他人邮箱,做各种坏事。

为了防范邮件伪造问题,相继出现了Senderid、SPF、DKIM等协议。根据本人肉眼观察,现在主流的邮箱系统/服务商都是支持SPF的。

SPF是一种TXT类型的域名DNS记录,用于登记某个域名拥有的用来外发邮件的所有IP地址。但也仅限于此:SPF可以验证邮件是否伪造,但如何处理则是各家邮件系统/服务商自己的事了(可能不处理、可能放入垃圾邮件、可能拒绝收件)。- SPF测试工具:SPF Record Testing Tools

DMARC协议,2012年由Paypal,Google,微软,雅虎等15家行业巨头发起并推广,我个人的理解,该协议是对SPF的强化,补充了对伪造邮件如何处理的设置,包括伪造邮件是接收还是拒绝、退信发到哪个邮箱。

以上SPF和DMARC协议,受我们公司使用的网易企业邮箱所支持,估计也是当下主流。解决的问题:

- 被伪造成我方发送的垃圾邮件的收件方基本不会受到骚扰。

- 我们企业邮箱域名/IP基本避免了被黑名单的风险,不会影响正常业务邮件的收发。

那么,SPF和DMARC能解决我们受到的退信攻击吗?很无奈,理论上能,实际不怎么能:

- 一些老旧的邮箱系统/服务商可能不会进行SPF/DMARC验证。从而导致相关收件服务器在收件邮箱不存在时对我们的邮箱发送提醒邮件、设置了自动回复的邮箱对我们的邮箱发送自动回复邮件。

- 即便验证了SPF的收件服务器,如果未遵守DMARC协议(DMARC协议可以指定专门接收退信的地址),仍然会对受攻击邮箱发送相关的退信邮件。

- 写到这里,情况也很清晰了:电子邮件历史悠久且协议本身缺失身份验证机制,邮件系统/服务商对后来的相关防范协议的支持参差不齐,导致退信攻击仍然可以大行其道,暂时没有彻底解决的办法。

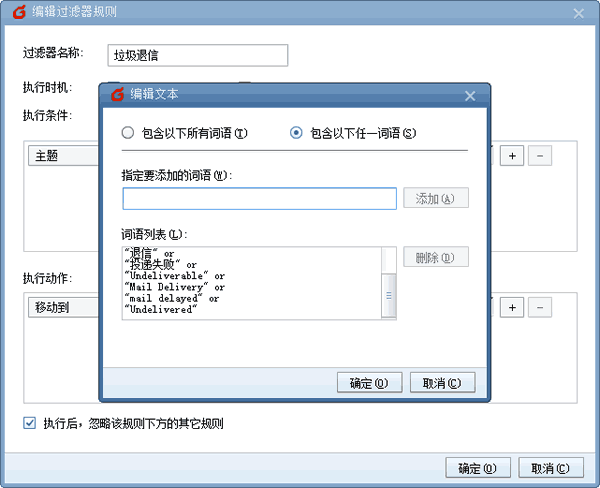

- 最终方案:确定配置好SPF/DMARC确保我们不受主流邮箱服务商的退信攻击、被攻击的邮箱正常邮件收发不受影响(不被黑名单)后,把依然会收到的退信做一下邮件规则/过滤配置。(大部分的退信的发件人/主题的关键字都有规律可循)

按我们这边的情况,已被SPF/DMARC过滤后的漏网之鱼,进一步过滤掉了约90%,剩下10%只能被他们辣眼睛了,这大概是应对退信攻击的最优解了。

本文为 普通玩家 原创,转载请保留署名或文章链接 ❤